Im Zuge der regelmäßigen Verbesserungen an den Sicherheitsstandards ihrer Anwendungen nimmt die SAP in Q3 2024 Änderungen im Bezug auf die SAML-Authentifizierungen bei SAP SuccessFactors Single Sign-On (SSO) vor. Ab dem 31. August 2024 spielt die SAP die Aktualisierungen nach und nach in den verschiedenen Datenzentren ein. Was sich ändert, ob Ihre SuccessFactors-Systeme auch davon betroffen sind und wie unsere Berater:innen ihnen dabei weiterhelfen können, erfahren Sie in diesem Blogbeitrag.

Was ändert sich bei SAP SuccessFactors Single Sign-on?

Konkret aktualisiert die SAP ihre OpenSAML-Bibliothek, um neu entdeckte Sicherheitsrisiken zu beseitigen. Das führt dazu, dass Sie fortan nur noch Standard-SAML-Konfigurationen verwenden dürfen. Kundenindividuelle Schnittstellen werden ab der Umstellung nicht mehr unterstützt. Dieses Update betrifft somit zunächst alle Kunden, die für ihre SF-Instanzen SSO verwenden, sowohl über die SAP Cloud Identity Services – Identity Authentication (IAS) als auch über eine direkte Verbindung mit dem firmeneigenen Identity Provider.

Wann wird das Update ausgerollt?

Das Update wird von der SAP ab dem 31. August 2024 in den Produktivumgebungen ausgerollt. In den Preview-Umgebungen ist das Update bereits jetzt schon ausgerollt, so dass Sie dort testen können (Stand Mitte Juni 2024). Sollten bei der Verwendung von SSO für die Preview-Systeme bereits Fehler auftreten, müssten Sie Anpassungen an den SSO-Einstellungen vornehmen bzw. sich mit unseren Berater:innen in Kontakt setzen. Sollten bislang keine Probleme in den Testumgebungen aufgetreten sein, können Sie davon ausgehen, dass die SSO-Konfiguration weiterhin valide ist.

Hier finden Sie die Rollout-Termine für die deutschen Datenzentren. Den vollständigen Zeitplan finden Sie im SAP Community Beitrag am Ende dieses Artikels.

| DC55 Frankfurt | 21.09.2024 |

| DC33 Frankfurt | 28.09.2024 |

Sind Ihre SAP SuccessFactors Systeme betroffen?

Was müssen Sie konkret prüfen?

- Wurden die SuccessFactors-Systeme direkt mit angebundenem IAS ausgeliefert (neue Systeme seit Dezember 2022) oder wurde das IAS über das SF-Upgrade Center angebunden?

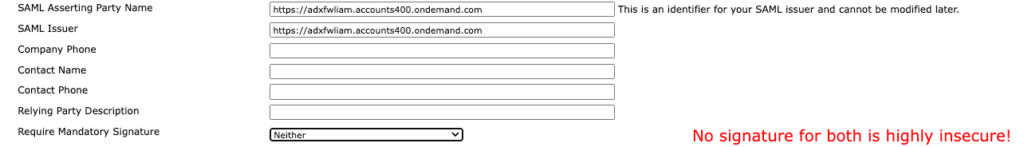

In diesem Fall sollten keine ToDos bestehen, da die SAP bei diesen Anbindungen automatisch Standard-SAML-Konfigurationen einsetzt. - In den Backend-Einstellungen der SSO-Konfiguration darf unter dem Punkt „Required Mandatory Signature“ nicht“ Neither“ ausgewählt sein. Der Standardwert sollte „Assertion“ sein.

Die SAP hat allen Kunden, bei denen diese Einstellung auf „Neither“ steht, eine Informationsmail zu diesem Thema zukommen lassen, um auf die Einstellung und ein daraus resultierendes ToDo hinzuweisen. - In den Backend-Einstellungen der SSO-Konfiguration dürfen im „SAML Asserting Party Name“ keine Unicode-Zeichen (Sonderzeichen bestimmter Sprachen) mehr enthalten sein.

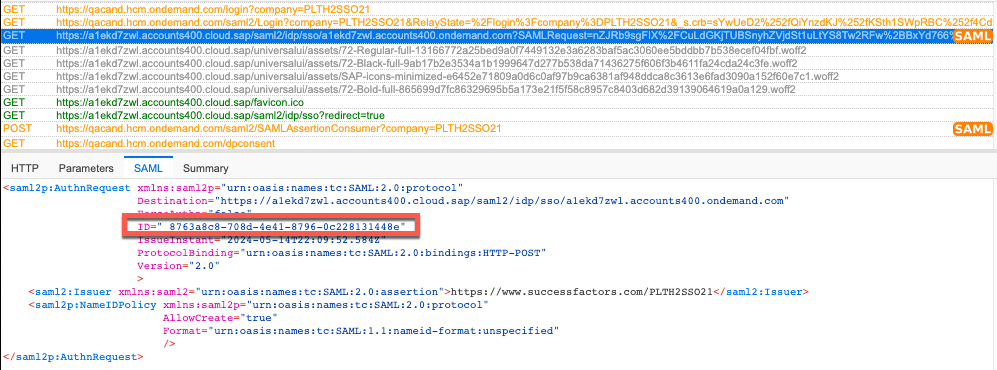

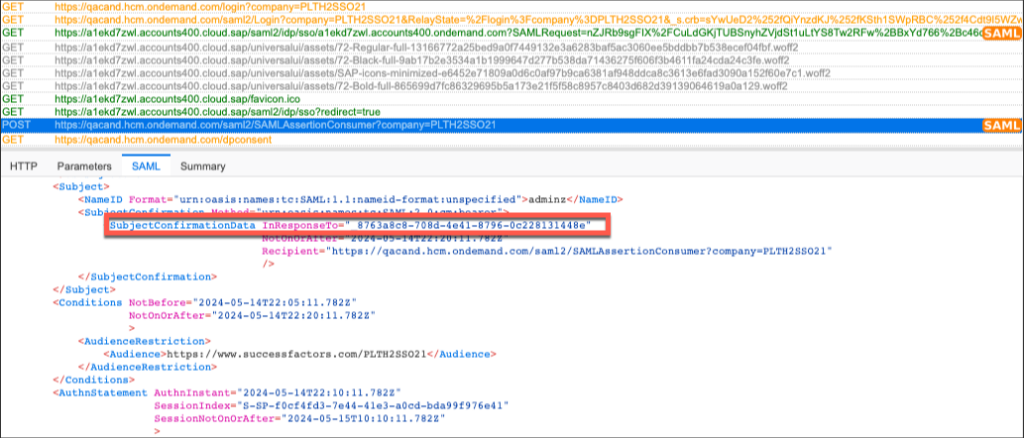

Bitte wenden Sie sich zur Prüfung der Punkte 2 & 3 an Ihre Berater:innen, da nur diese Zugriff auf das Backend der SF Instanzen erhalten können. - Der „InResponseTo“ Attribut in der SAML Response sollte mit dem ID Value der SAML Request übereinstimmen. Diese Werte können Sie einfach mit einem SAML-Tracer als Browser-Plugin nachverfolgen.

(Screenshots von der SAP Community bereitgestellt)

Weitere Informationen zu SAP SuccessFactors Single Sign-on

Sollten Sie bislang direkte SSO-Konfigurationen mit Ihrem firmeninternen Identity Provider nutzen, empfiehlt die SAP, zeitnah auf die Konfigurationsvariante mit IAS umzusteigen.

Alle weiteren Informationen zu dem Thema dieses Artikels sowie zum Zeitplan des Rollouts erhalten Sie im Blog der SAP Community.

Matthias Schmitt arbeitet bei ORBIS People im Bereich SAP SuccessFactors mit den Schwerpunkten Employee Central, Identity Authentication Services & Plattform.